ព័ត៌មានទូទៅ

កាលពីម្សិលមិញនេះ ការិយាល័យឆ្លើយតបបញ្ហាបន្ទាន់នៃកុំព្យូទ័រ (CamCERT) បានចេញសេចក្តីជូនដំណឹងអំពីការរីករាលដាលនៃមេរោគចាប់ជំរិត Petya នៅជុំវិញពិភពលោក។ មេរោគនេះវានឹងធ្វើការវាយលុកទៅលើ Window’s Master Boot Record (MBR) ដែលធ្វើឲ្យប្រព័ន្ធកុំព្យូទ័រមិនដំណើរការ។

ព័ត៌មានលំអិតនៃមេរោគ

១. ការរីករាលដាលនៃមេរោគ

យោងទៅតាមក្រុមហ៊ុន Palo Alto Networks បានឲ្យដឹងថា មានការកត់សំគាល់ឃើញថា មេរោគនេះវាបានឆ្លងទៅលើសូហ្វវែរពន្ធដារនៅក្នុងប្រទេសអ៊ុយក្រែន (Tax Software) ហើយចែកចាយមេរោគ Petya/Petna DLL តាមរយៈការអាប់ដេតនៅក្នុងថ្ងៃទី២៧ ខែមិថុនា ឆ្នាំ២០១៧។

២. ការតម្លើងខ្លួន (មេរោគ) នៅក្នុងកុំព្យូទ័រ

Petya/Petna រីករាលដាលតាមរយៈ DLL file ដែលទាមទារឲ្យមានដំណើរការពី process ផ្សេងទៀតដើម្បីធ្វើការវាយលុកចូលទៅក្នុងប្រព័ន្ធ។

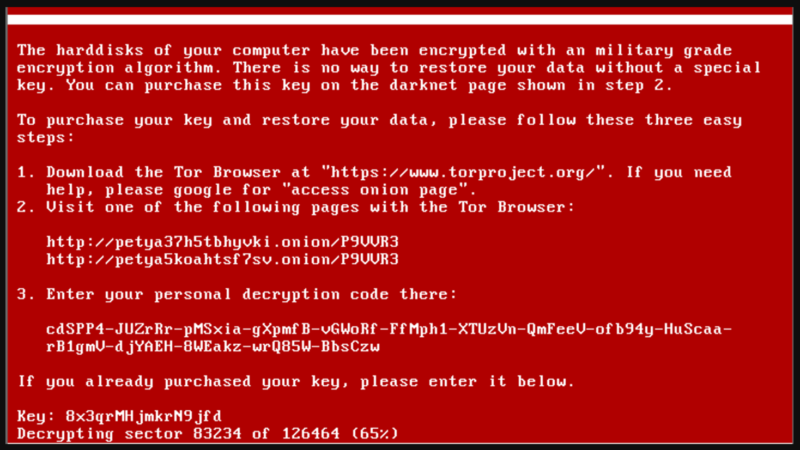

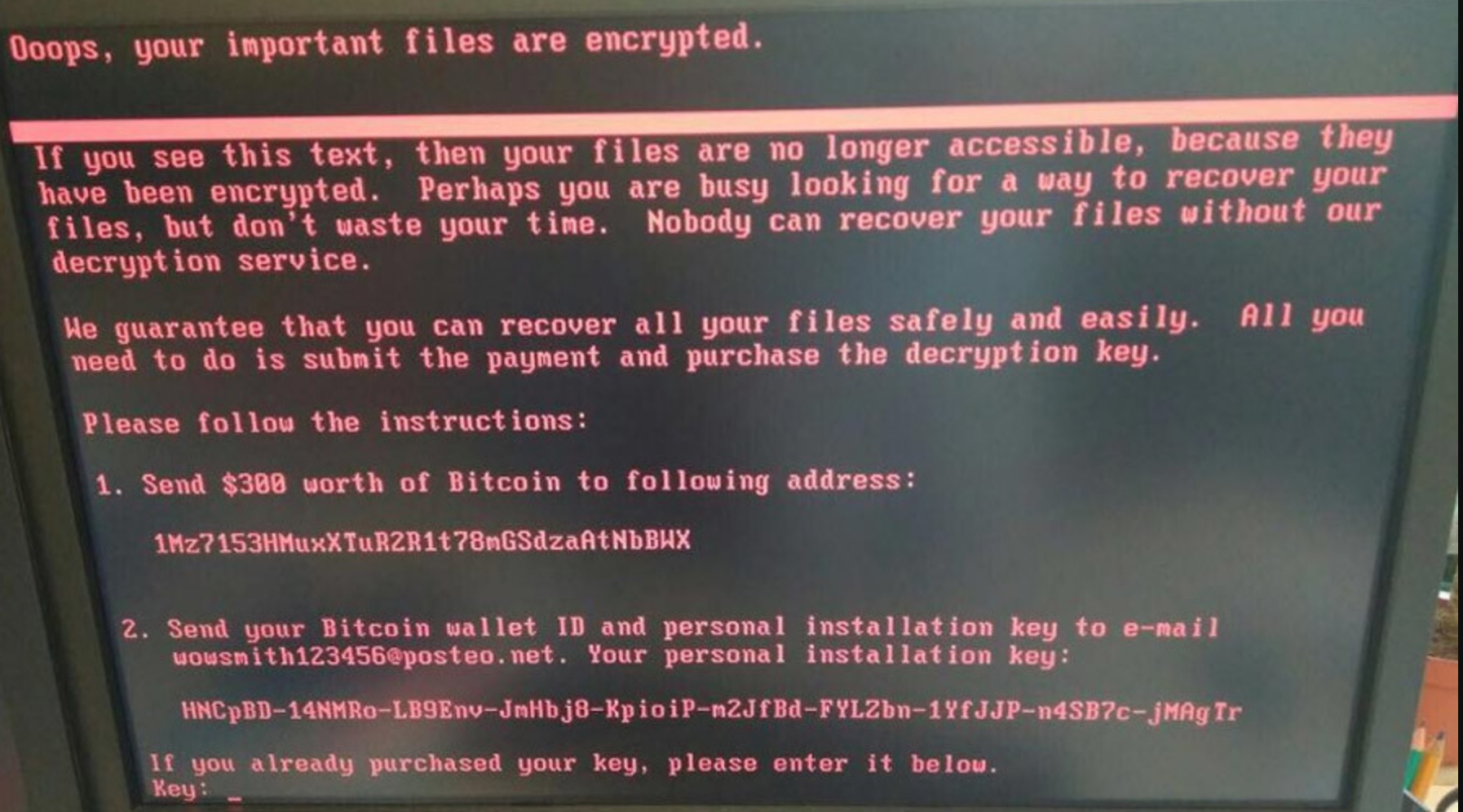

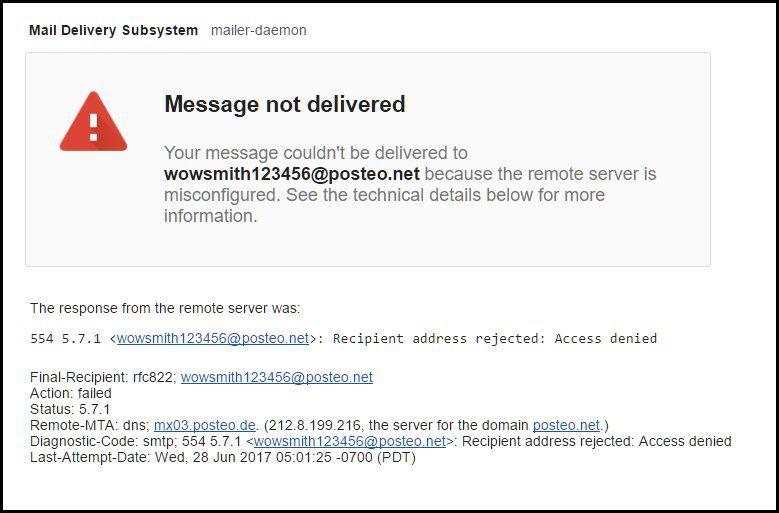

បន្ទាប់ពីវាដំណើរការហើយនោះ វាបានធ្វើការកែប្រែទិន្នន័យនៅលើ Window’s Master Boot Record (MBR) ។ បន្ទាប់ពី reboot កុំព្យូទ័រ វានឹងបង្ហាញនូវសារបង្ហាញពីការព័ត៌មាននៃការចាប់ជម្រិត ហើយត្រូវការឲ្យជនរងគ្រោះបង់ប្រាក់ចំនួន ៣០០ដុល្លាជា BitCoin ទៅឲ្យឧក្រិដ្ឋជនដើម្បីទទួលបានឯកសាររបស់ខ្លួនមកវិញ (decrypt)។ ក៏ប៉ុន្តែ អស័យដ្ឋានអីុម៉ែលរបស់ឧក្រិដ្ឋជនដែលប្រើប្រាស់ដើម្បីទំនាក់ទំនងត្រូវបានបិទ (shut down) ហើយអ្នកប្រើប្រាស់គឺមិនអាចទទួលនូវឯកសាររបស់ខ្លួនមកវិញឡើយបន្ទាប់ពីធ្វើការបង់ប្រាក់។

៣. ដំណើរការនៃមេរោគ

Petya/Petna ប្រើប្រាស់នូវ Management Instrumentation Command-line(WMIC) tool ក្នុងការបង្កើតការតភ្ជាប់ (connections) ទៅកាន់ម៉ាសីុនកុំព្យូទ័រនៅក្នុង local subnet ហើយព្យាយាមដំណើរការខ្លួនវាពីចម្ងាយនៅលើម៉ាសីុនកុំព្យូទ័រទាំងនោះ។

Petya/Petna ប្រើប្រាស់ EXTERNALBLUE exploit នៅលើ local subnet ដើម្បីរីករាលដាលខ្លួនវាបន្តទៅកាន់ម៉ាសីុនកុំព្យូទ័រដទៃទៀត។ ចំនុចខ្សោយនេះកើតមានបាន ដោយសារតែ SMB version 1 server ដែលមាននៅក្នុងជំនាន់ជាច្រើននៃប្រព័ន្ធប្រតិបត្តិការវិនដូរទទួលយក (accepting) នូវ crafted packets ពីអ្នកវាយប្រហារ ដែលអាចអនុញ្ញាតឲ្យមានការ ដំណើរការកូដនៅលើកុំព្យូទ័រនោះ។

Petya/Petna ធ្វើការស្កេនបណ្តាញផ្ទៃក្នុង (local network) ដើម្បីធ្វើការវាយលុកបន្ត។ បន្ទាប់មកវានឹងធ្វើការចំលងខ្លួនវា និងដំណើរការមេរោគដោយប្រើប្រាស់ PSEXEC ។

ប្រព័ន្ធដែលទទួលរងផលប៉ៈពាល់

- Windows 10

- Windows RT 8.1

- Windows 8.1

- Windows 7

- Windows XP

- Windows Vista

- Windows Server 2016

- Windows Server 2012 and Windows Server 2012 R2

- Windows Server 2008 and Windows Server 2008 R2

អនុសាសន៍ណែនាំ

ការិយាល័យឆ្លើយតបបញ្ហាបន្ទាន់នៃកុំព្យូទ័រសូមធ្វើការណែនាំចំនុចដូចខាងក្រោមដើម្បីសុវត្ថិភាពប្រព័ន្ធរបស់អ្នកៈ

- សូមធ្វើការអាប់ដេតប្រព័ន្ធប្រតិបត្តិការរបស់អ្នកឲ្យដល់ជំនាន់ចុងក្រោយ ជាពិសេសនោះគឺ MS17-010

- អាប់ដេតកម្មវិធី Anti-virus របស់អ្នក

- ធ្វើការថតចំលងទុក (full backup) ហើយទុកដាច់ដោយឡែកមិនភ្ជាប់ជាមួយបណ្តាញ (offline)

- បិទការតភ្ជាប់ចូលទៅក្នងកុំព្យូទ័រលើ TCP Port 445

- បិទចោលនូវ services ណាដែលអ្នកមិនត្រូវការ

- ឃ្លាំមើលទៅលើប្រព័ន្ធរបស់អ្នកដើម្បីរកមើលការសង្ស័យចំពោះសិទ្ធអ្នកប្រើប្រាស់

ឯកសារយោង

https://twitter.com/HackingDave

https://www.bleepingcomputer.com/news/security/email-provider-shuts-down-petya-inbox-preventing-victims-from-recovering-files/

https://researchcenter.paloaltonetworks.com/2017/06/unit42-threat-brief-petya-ransomware/