១.លក្ខណៈទូទៅ

Domain Name System (DNS) គឺប្រៀបដូចជាសៀវភៅបញ្ជីសម្រាប់កត់ត្រាឈ្មោះរបស់អ៊ិនធឺណិត (Internet Phone book) (ឧ. បើអ្នកស្គាល់ឈ្មោះ នរណាម្នាក់តែអ្នកមិនចាំលេខទូរស័ព្ទរបស់គេ អ្នកស្វែងរកលេខទូរស័ទ្ទគេបានតាមរយៈសៀភៅបញ្ជីកត់ត្រាលេខទូរស័ទ្ទ) ដូចគ្នានេះដែរ DNS វាមាន មុខងារចម្បងសម្រាប់ការបម្លែងឈ្មោះអាសយដ្ឋានវេបសាយ ទៅជាអាសយដ្ឋាន IP address។ នៅពេលដែលអាសយដ្ឋានវេបសាយ (URL) ត្រូវបានបើកនៅក្នុងកម្មវិធីឆែកអ៊ិនធឺណិត (browser) ពេលនោះកម្មវិធីឆែកអ៊ិនធឺណិតនឺងធ្វើសំណើទៅកាន់ម៉ាស៊ីនបម្រើ DNS តាមរយៈ protocol (IP) address ហើយម៉ាស៊ីនបម្រើសេវា DNS នឹងធ្វើការបម្លែងអាសយដ្ឋានឈ្មោះ ទៅជាអាសយដ្ឋានលេខ (Domain Names -> IP address) ឧទាហរណ៍៖ នៅពេលដែលអ្នកវាយបញ្ចូលឈ្មោះ www.google.com វានឹងធ្វើការបម្លែងឈ្មោះនោះទៅជា IP address: 216.58.197.110។

DNS ត្រូវបានប្រើប្រាស់ទូលំទូលាយនៅក្នុងអ៊ិនធឺណិត សម្រាប់បម្រើការនូវការបកប្រែឈ្មោះរបស់អាសយដ្ឋានវេបសាយ ដូចនេះបើមានការកែប្រែ ឬក្លែងបន្លំទៅលើទិន្នន័យរបស់ DNS នោះនឹងនាំឱ្យមានហានិភ័យដល់អ្នកប្រើប្រាស់ក្នុងការទទួលព័ត៌មាន (វេបសាយ) មិនពិតប្រាកដពីម៉ាស៊ីនបម្រើសេវា DNS។

២.ការវាយប្រហារលើ DNS

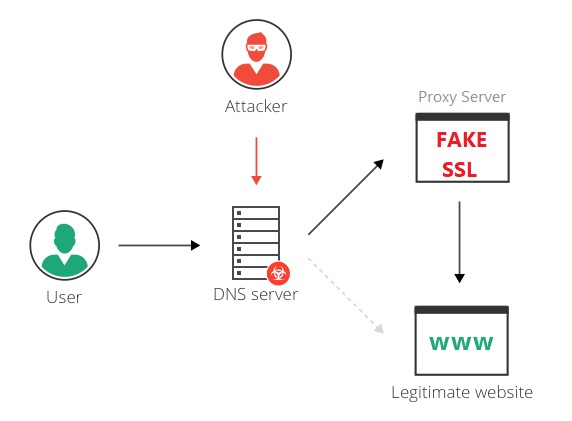

ការវាយប្រហារ និងកែប្រែទិន្នន័យលើ DNS បានសម្រេច អាចអនុញ្ញាតឱ្យអ្នកវាយប្រហារធ្វើការបង្វែរ ឬលួចទិន្នន័យរបស់អ្នកប្រើប្រាស់នៅលើអ៊ិនធឺណិតបាន។

ខាងក្រោមជាវិធីសាស្ត្រមួយចំនួនរបស់អ្នកវាយប្រហារទៅលើម៉ាស៊ីន DNS៖

- ជាដំបូង អ្នកវាយប្រហារធ្វើការលួចគណនីអ្នកប្រើប្រាស់ដែលមានសិទ្ធក្នុងការផ្លាស់ប្តូរទិន្នន័យ DNS តាមរយះវិធីសាស្រ្តផ្សេងៗ

- បន្ទាប់មកអ្នកវាយប្រហារធ្វើការផ្លាស់ប្តូរទិន្នន័យ DNS ដូចជាទិន្នន័យអាស័យដ្ឋាន (A), Mail Exchanger (MX) ឬ Name Server (NS) ដោយផ្លាស់ប្តូរទិន្នន័យពិត ជំនួសដោយទិន្នន័យក្លែងក្លាយរបស់អ្នកវាយប្រហារ។ ធ្វើដូចនេះអ្នកវាយប្រហារអាចបង្វែរ ចរាចរត្រាហ្វិចបានដើម្បីធ្វើការតាមដាន និងលួចទិន្នន័យរបស់អ្នកប្រើប្រាស់តាមរយៈប្រព័ន្ធ ដែលខ្លួនគ្រប់គ្រង ដែលជាហានិភ័យខ្ពស់បំផុតសម្រាប់អ្នកប្រើប្រាស់

- ដោយសារតែអ្នកវាយប្រហារអាចធ្វើការកែប្រែនូវតម្លៃ DNS (DNS record Values) នោះពួកគេអាច បង្កើតវិញ្ញាបនប័ត្រកូដនីយកម្មថ្មី (encryption certificates) ដែលប្រើប្រាស់ជាមួយនឹង domain names របស់អង្គភាពផងដែរ។ បញ្ហានេះវានឹងបណ្តាលឲ្យចរាចរត្រាហ្វិកអាចធ្វើវិកូដនីយកម្ម (decrypt) បាន ហើយបង្ហាញនូវទិន្នន័យនានារបស់អ្នកប្រើប្រាស់ដែលបានធ្វើការបញ្ជូន។ ដោយសារតែវិញ្ញាបនប័ត្រនេះគឺមានសុពលភាពត្រឹមត្រូវសម្រាប់ domain នោះអ្នកប្រើប្រាស់គឺ មិនទទួលនូវសញ្ញាព្រមានពីកំហុសឆ្គងឡើយ។

៣.វិធីសាស្រ្តការពារ

ធ្វើការត្រួតពិនិត្យជាប្រចាំទៅលើទិន្នន័យ DNS (Audit DNS Records)

- ក្នុងកំឡុងពេល ១០ថ្ងៃម្តង អ្នកគ្រប់គ្រងម៉ាស៊ីនបម្រើសេវា DNS គួរត្រួតពិនិត្យជាប្រចាំនូវទិន្នន័យ DNS ទាំងម៉ាស៊ីនមេបម្រើសេវា DNS Authoritative និង Secondary ដើម្បីបញ្ជាក់ថាទិន្នន័យមិនត្រូវបានកែប្រែ ហើយការបកប្រែអាសយដ្ឋានឈ្មោះទៅជាអាសយដ្ឋាន IP គឺត្រឹមត្រូវ។

ធ្វើការផ្លាស់ប្តូរពាក្យសំងាត់នៅក្នុងគណនី DNS (Change DNS Account Passwords)

- អ្នងគ្រប់គ្រង DNS គួរធ្វើការផ្លាស់ប្តូរពាក្យសម្ងាត់គ្រប់គណនីទាំងអស់ដែលមានសិទ្ធផ្លាស់ប្តូរទិន្ន័យ DNS ឱ្យបានញឹកញាប់ (ឧ.រៀងរាល់ ១ខែ ឬ ៣ខែម្តង) និងជៀសវាងការប្រើប្រាស់នូវពាកសំងាត់ដ៏ដែលៗ

ប្រើប្រាស់មុខងារសុវត្ថិភាពសោរច្រើនស្រទាប់សម្រាប់ការពារគណនីគ្រប់គ្រង DNS (Multi-Factor Authentication to DNS Account)

- អ្នកគ្រប់គ្រង DNS គួរប្រើប្រាស់មុខងារ Multi-Factor Authentication (MFA) នៅលើគណនីទាំងអស់ដែលមានសិទ្ធផ្លាស់ប្តូរទិន្ន័យ DNS។

៤.វេបសាយពាក់ព័ន្ធ

***Disclaimer: CamCERT own some of the content. Our purpose is pure to help spread the awareness, tips or other information related to security to everyone. Even though every information is true, accurate, completed and appropriate, we make no responsibility nor warranty since everything could go wrong.