១. លក្ខណៈទូទៅ

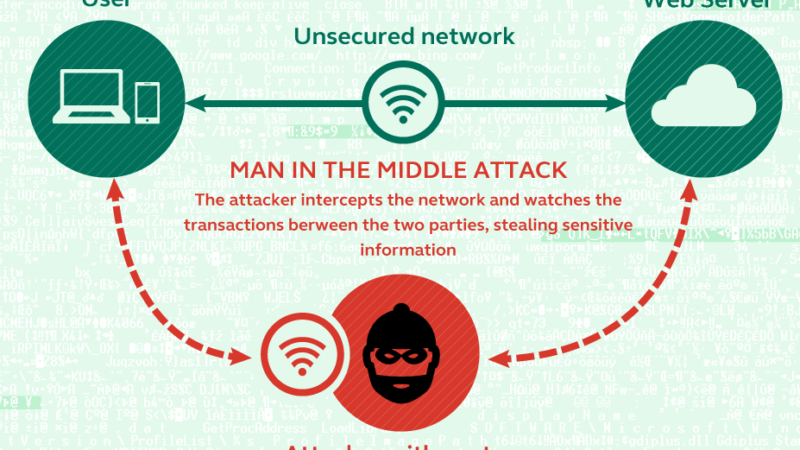

ការវាយប្រហារ Man-in-the-middle-attack | MITM គឺស្រដៀងទៅនឹងការលួចស្តាប់ការសន្ទនាអញ្ជឹង ឧទាហរណ៍ថា ទិន្នន័យត្រូវបានផ្ញើរពី A (computer) ទៅកាន់ចំនុច B (server/website) ហើយអ្នកវាយប្រហារអាចលួចមើលទិន្នន័យនៅចំនុចកណ្តាលពេលដែលទិន្នន័យត្រូវបានផ្ញើរពីចំនុច A ទៅ B ដូចនេះគឺបានន័យថា MITM វាកើតមាននៅពេលមានការទំនាក់ទំនងរវាងប្រព័ន្ធពីរដែលត្រូវបានស្ទាក់ចាប់ដោយអ្នកវាយប្រហារ ហើយវាអាចកើតមានឡើងតាមរយៈការទំនាក់ទំនងណាមួយតាមអ៊ីនធឺណិត ដូចជាអ៊ីម៉ែល បណ្តាញសង្គម ការរុករកលើអ៊ិនធឺណិត និងផ្សេងៗពីនេះទៀត អ្នកវាយប្រហារក៏អាចធ្វើការលួចស្តាប់ការសន្ទនាឯកជនរបស់អ្នក ហើយពួកគេក៏អាចលួចយកព័ត៌មានទាំងអស់នៅក្នុងឧបករណ៍របស់អ្នកផងដែរ។

២. ដំណើរការការវាយប្រហារ MITM

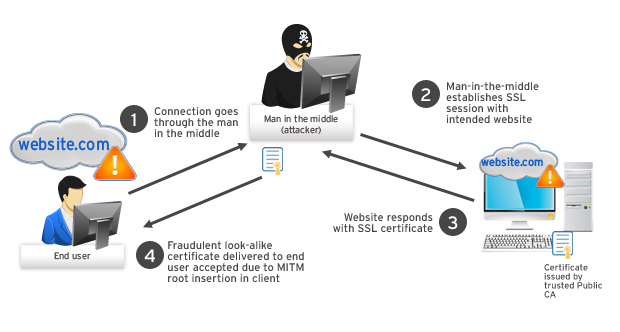

ការវាយប្រហារអាចបែងចែកជាពីរួមមាន ទី១ គឺ Man-in-the-middle-attack | MITM ដែលអ្នកវាយប្រហារត្រូវតែស្ថិតនៅលើ បញ្តាញតែមួយជាមួយជនរងគ្រោះ ហើយនិងទី២ គឺ ពាក់ព័ន្ធទៅនឹងបញ្ចូលនូវមេរោគដែលហៅថា man-in-the-browser | MITB ។

– ការវាយប្រហារប្រភេទទី១ MITM គឺអ្នកវាយប្រហារធ្វើការគ្រប់គ្រងទៅលើបញ្តាញជាមុនសិនតាមរយៈបណ្តាញដែលមានសុវត្ថិភាពខ្សោយ មិនបានដាក់មុខងារសុវត្ថិភាពដូចជាបណ្តាញទៅតាមទីសារធារណៈ ឬអ្នកវាយប្រហារអាចបង្កើតនូវបណ្តាញ (Wi-Fi hotspots) របស់ខ្លួនសម្រាប់អ្នកប្រើប្រាស់ភ្ជាប់ រួចទើបធ្វើការដំឡើងនូវកម្មវិធីដែលមានលទ្ធភាពអាចចាប់យកព័ត៌មានដែលអ្នកប្រើប្រាស់បញ្ចូលទៅក្នុងវេបសាយជាដើម។

– ការវាយប្រហារប្រភេទទី២ MITB គឺកំពុងតែត្រូវបានឧក្រិដ្ឋជនបច្ចេកវិទ្យាប្រើប្រាស់ច្រើនដោយសារតែវាមានភាពងាយស្រួលជាង ជាមួយនឹង MITB អ្នកវាយប្រហារ/ឧក្រិដ្ឋជនបច្ចេកវិទ្យា ធ្វើការបញ្ចូលកូដមេរោគទៅក្នុងកុំព្យូទ័រ ដែលបន្ទាប់មកវានឹងដំណើរការដំឡើងនូវកូដមេរោគចូលទៅក្នុងកម្មវិធីរុករក (browser) របស់អ្នកប្រើប្រាស់ដោយអ្នកប្រើប្រាស់មិនបានដឹង ហើយពេលដែលអ្នកប្រើប្រាស់ភ្ជាប់ទៅកាន់វេបសាយណាមួយនោះ កូដមេរោគនឹងអាចលួចយកព័ត៌មានរបស់អ្នកប្រើប្រាស់ដែលបានបញ្ចូលក្នុងវេបសាយ ដែលអាចរួមមាននូវព័ត៌មានសំងាត់ គណនីធនាគារ គណនីបណ្តាញសង្គម ហើយធ្វើការបញ្ចូនទៅកាន់អ្នកវាយប្រហារវិញ។

៣. ផលប៉ះពាល់

ប៉ុន្មានឆ្នាំមកនេះពួក ហែកគ័រ បានរកឃើញវិធីជាច្រើនដើម្បីប្រតិបត្តិការវាយប្រហារ MITM ហើយរួមមានទាំងកម្មវិធីដែលមានលទ្ធភាពធ្វើការវាយប្រហារនេះបានដោយមានដាក់លក់នៅលើទីផ្សារងងឹតនៅលើអ៊ិនធឺណិត។

ខាងក្រោមនេះគឺជាប្រភេទទូទៅនៃការវាយប្រហារ MITM មានអ្នកអាចជួបប្រទះច្រើនបំផុត:

- Email Hijacking

ហែកគ័រ (Hacker) បានប្រើវិធីសាស្ត្រនេះដើម្បីចាប់យកអ៊ីមែលរបស់ជនរងគ្រោះ ហើយគោលដៅធំបំផុតរបស់ពួកហែកគ័រ គឺភាគច្រើនសំដៅប្រយោជន៍ ផ្នែកហិរញ្ញវត្ថុ និងព័ត៌មានធនាគារជាដើម។

នៅពេលដែលពួកគេលួចយកបាននូវគណនីអ៊ីមែលសំខាន់ណាមួយ ហើយពួកគេនឹងធ្វើការតាមដាននូវប្រតិបត្តការដើម្បីធ្វើឱ្យការវាយប្រហាររបស់ពួកគេកាន់តែមានភាពជឿជាក់ថែមទៀត។ ឧទាហរណ៍: ពួកគេអាចរងចាំមើលករណីណាមួយដែលអតិថិជននឹងធ្វើការផ្ញើរប្រាក់ ហើយគេនឹងឆ្លើយតបដោយបញ្ឆោតក្នុងនាមជាអាស័យដ្ឋានអ៊ីម៉ែលរបស់ក្រុមហ៊ុន ដោយមានព័ត៌មានលំអិតពីធនាគាររបស់ខ្លួនជំនួសឱ្យក្រុមហ៊ុន។ តាមរបៀបនេះអតិថិជនគិតថាពួកគេកំពុងផ្ញើរការទូទាត់ប្រាក់របស់ពួកគេទៅឱ្យក្រុមហ៊ុន ប៉ុន្តែពួកគេមិនបានដឹងថាការពិតប្រាក់បានផ្ញើវាទៅឱ្យ ហែកគ័រនោះឡើយ ។

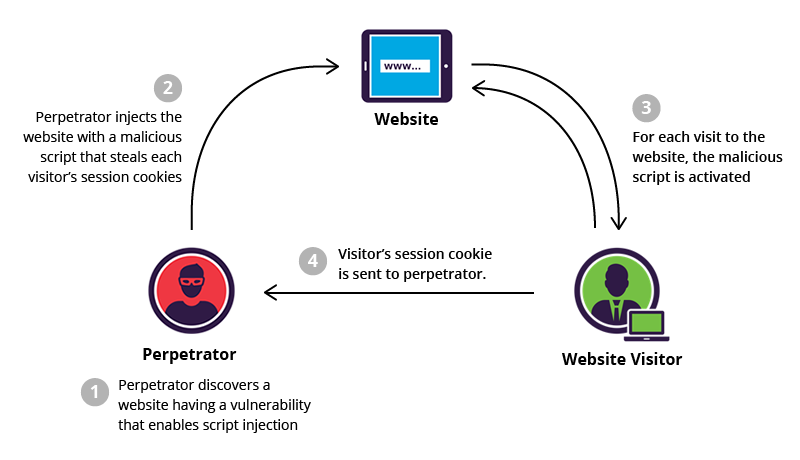

- Session Hijacking

នៅពេលដែលអ្នកចូលទៅកាន់គេហទំព័រមួយការតភ្ជាប់រវាងកុំព្យូទ័រនិងគេហទំព័ររបស់អ្នកត្រូវបានបង្កើតឡើង ពួកហែកគ័រ អាចធ្វើការលួច session របស់អ្នកជាមួយនឹងគេហទំព័រ តាមរយៈមធ្យោបាយជាច្រើន។ ជម្រើសដ៏ពេញនិយមមួយដែលពួកគេប្រើគឺលួច cookies តាមរយៈកម្មវិធីរុករក (browser) របស់អ្នក។ Cookies អាចមានផ្ទុកព័ត៌មានមួយចំនួនដែលបានបង្កើតឡើងនូវពេលអ្នកភ្ជាប់ទៅកាន់វេបសាយណាមួយ វាអាចផ្ទុកនូវទិន្នន័យមួយចំនួនរបស់អ្នកដូចជា ព័ត៌មានសម្ងាត់សម្រាប់បំពេញទម្រង់បែបបទ និងក្នុងករណីខ្លះទីតាំងរបស់អ្នក ពេលខ្លះប្រសិនបើគេលួចបាន Cookies របស់អ្នកលើវេបសាយណាមួយ នោះ គេអាចប្រើវាសម្រាប់ភ្ជាប់ទៅកាន់វេបសាយនោះក្នុងសិទ្ធជាគណនីរបស់អ្នកយ៉ាងងាយស្រួល។

៤. វិធីសាស្ត្រការពារ

- ប្រាកដថា “HTTPS” គឺតែងតែនៅក្នុងរបារអាសយដ្ឋាន (URL) នៃគេហទំព័រដែលអ្នកភ្ជាប់ទៅកាន់

- ប្រុងប្រយ័ត្នចំពោះអ៊ីម៉ែលក្លែងបន្លំដែលមានសក្តានុពលពីអ្នកវាយប្រហារ ដែលសុំឱ្យអ្នកធ្វើបច្ចុប្បន្នភាពពាក្យសម្ងាត់របស់អ្នក ឬកំណត់ហេតុផ្សេងទៀតនៅក្នុងអត្តសញ្ញាណសម្គាល់

- កុំធ្វើការតរភ្ជាប់អ៊ីនធើណែតតាមរយៈ wifi សាធារណៈដោយផ្ទាល់ប្រសិនបើជាអាច អ្នកគួរប្រើបណ្តាញឯកជននិម្មិត (VPN) ឬអ្នកអាចប្រើកម្មវិធីជំនួយរបស់កម្មវិធីរុករក (browser) ដូចជា HTTPS Everywhere ឬ ForceTLS

- ដោយសារតែការវាយប្រហារ MITB ជាចម្បងប្រើ malware សម្រាប់ប្រតិបត្តិការ ដូចនេះអ្នកគួរតែមានដំណោះស្រាយសុវត្ថិភាពអ៊ិនធឺណិត ដោយតំឡើងនូវកម្មវិធីកម្ចាត់មេរោគដែលអាចជឿរទុកចិត្តលើកុំព្យូទ័ររបស់អ្នកដែលរួមមានមុខងារការពារនៅលើអ៊ិនធឺណិត ហើយត្រូវអាប់ដេត និងស្កេនមេរោគជាប្រចាំ

- ត្រូវប្រាកដថាបណ្តាញ (network) ផ្ទះរបស់អ្នកត្រូវបានធានាសុវត្ថិភាព ផ្លាស់ប្តូរឈ្មោះគណនី និងពាក្យសម្ងាត់លំនាំដើម (default password) ទាំងអស់នៅលើឧបករណ៍បណ្តាញ Router និងឧបករណ៍ផ្សេងទៀតរបស់អ្នក។

៥.វេបសាយពាក់ព័ន្ធ

https://us.norton.com/internetsecurity-wifi-what-is-a-man-in-the-middle-attack.html

https://www.globalsign.com/en/blog/what-is-a-man-in-the-middle-attack/

***Disclaimer: CamCERT own some of the content. Our purpose is pure to help spread the awareness, tips or other information related to security to everyone. Even though every information is true, accurate, completed and appropriate, we make no responsibility nor warranty since everything could go wrong.