១. លក្ខណៈទូទៅ

ចំនុចខ្សោយ zero-day គឺជាកំហុសឆ្គងនៃកម្មវិធីផ្នែករឹង ឬផ្នែកទន់ដែលមិនដឹង ឬបានដឹងដោយអ្នកអភិវឌ្ឍន៍ (Developer) ដែលមិនបានធ្វើការជួសជុលឲ្យបានទាន់ពេល មុនមានការវាយប្រហារកើតឡើង Zero-day គឺផ្តោតសំដៅទៅលើចំនុចខ្សោយ ឬវាអាចសំដៅទៅការបំបែកចំនុចខ្សោយ zero-day ដែលអ្នករវាយប្រហារប្រើប្រាស់វាដើម្បីវាយប្រហារប្រព័ន្ធដែលមានសុវត្ថិភាពខ្សោយ។ ជាទូទៅគឺក្រុហ៊ុនផលិត និងលក់ឧបករណ៍ (Vendor) ឬប្រព័ន្ធកម្មវិធីនោះមិនបានដឹងអំពីការកើតមាននូវ Zero-day ប្រសិនបើអ្នកវាយប្រហារ ឬក៏អ្នកស្រាវជ្រាវធ្វើការជាមួយឧក្រិដ្ឋជន បានដឹងមុនអំពីចំនុចខ្សោយនេះមុនអ្នកអភិវឌ្ឍន៍ នោះពួកគេអាចបង្កើតនូវកម្មវិធីវាយប្រហារបាន។

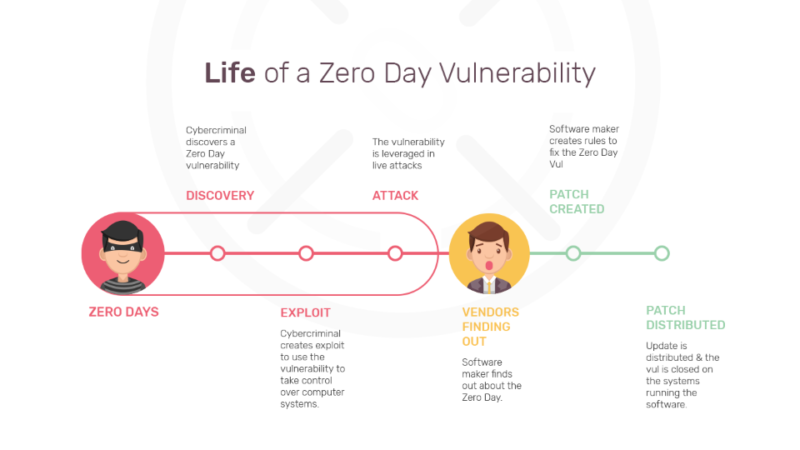

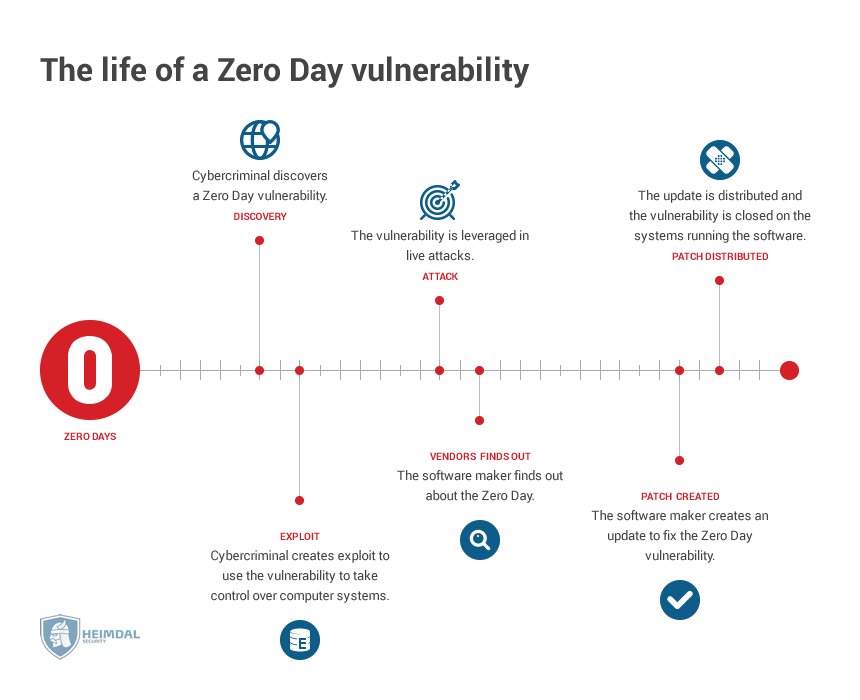

២. ដំណើរការការវាយប្រហារ Zero-day

ការវាយប្រហារ Zero-day កើតឡើងនូវពេលដែលមានចំនុចខ្សោយក្នុងកម្មវិធីផ្នែកទុន ឬផ្នែករឹងត្រូវបានបំបែកបានដោយអ្នកវាយប្រហារ ធ្វើការវាយប្រហារតាមរយៈមេរោគបានមុនពេលដែលអ្នកអភិវឌ្ឍន៍បានធ្វើការជួសជុលទៅលើចំនុចខ្សោយនោះ ដើម្បីមានភាពងាយស្រួលយល់កាន់តែច្បាស់ សូមមើលការពន្យល់នូវខាងក្រោមៈ

- អ្នកអភិវឌ្ឍន៍កម្មវិធីក្នុងក្រុមហ៊ុនមួយបានបង្កើតនូវកម្មវិធីមួយ ប៉ុន្តែមិនបានដឹងថាកម្មវិធីដែលបង្កើតឡើងមកនោះមានចន្លោះប្រហោង ឬចំនុចខ្សោយ

- តួអង្គអ្នក វាយប្រហារ (Threat Actor) បានដឹងអំពីចំនុចខ្សោយនោះមុនអ្នកបង្កើតកម្មវិធី ឬបានសិក្សាទៅលើចំនុចខ្សោយនោះមុនពេលអ្នកបង្កើតកម្មវិធីបានបញ្ចេញនូវកំណែប្រែដើម្បីជួសជុល

- អ្នកវាយប្រហារបង្កើត នូវកម្មវិធីវាយប្រហារទៅលើចំនុចខ្សោយដែលមិនទាន់បានកែប្រែ ឬជួសជុល

- បន្ទាប់ពីអ្នកវាយប្រហាបានបញ្ចេញនូវកម្មវិធីវាយប្រហារទៅលើចំនុចខ្សោយនោះជាសារធារណៈ ទើបអ្នកបង្កើតកម្មវិធីបានដឹងនឹងធ្វើការបញ្ចេញនូវកំណែប្រែដើម្បីជួសជុល និងបិទនូវចំនុចខ្សោយដែលបានកើតមាននោះ

បន្ទាប់ពីមានការបញ្ចេញនូវកំណែប្រែជួសជុលកំហុសឆ្គងក្នុងកម្មវិធី ពេលនោះការប្រហារលែងចាត់ទុកជាការវាយប្រហារបែប zero-day ទៀតហើយ ចំនុចខ្សោយ Zero-day ពិបាកក្នុងការត្រួតពិន្យដឹងណាស់ ជាទូទៅវាអាចច្រើនរហូតដល់រាប់ខែ ឬរាប់ឆ្នាំមុននឹងអ្នកអភិវឌ្ឍន៍កម្មវិធីបានដឹងអំពីកំហុសឆ្គងរបស់កម្មវិធី និងបានចេញនូវកំណែប្រែជួសជុល

ការវាយប្រហារបែប zero-day ត្រូវបានក្លាយជាអាវុធមួយសម្រាប់ក្រុមអ្នកវាយប្រហារបែប APT (Advanced Persistent Threat) ក្រុមឧក្រិដ្ឋជនបច្ចេកវិទ្យា ឬក្រុមអ្នកវាយប្រហារដែលមានការទំនុកបម្រុងពីរដ្ឋាភិបាល (State-sponsored hackers) ដែលក្រុមអ្នកវាយប្រហារនេះបានសិក្សា និងស្វែងរកនូវចំនុចខ្សោយ zero-day ដើម្បីប្រើប្រាស់ក្នុងការវាយប្រហារទៅកាន់គោលដៅសំខាន់ៗ

៣. វិធីសាស្ត្រការពារ

ការការពារទៅលើការវាយប្រហារ zero-day នេះពិតជាមានការពិបាកក្នុងការត្រួតពិនិត្យដឹងណាស់ ដោយសារតែកូដវាយប្រហារនោះពុំធ្លាប់មានកន្លងមក ហើយកម្មវិធីប្រឆាំងនិងមេរោគ (Antivirus) និងកម្មវិធីត្រួតពិនិត្យការវាយប្រហារ (IDSes) ក៏ដូចជាកម្មវិធីការពារការវាយប្រហារ (IPSes) ពុំមានលទ្ធភាពក្នុងការត្រួតពិនត្យ និងចាប់នូវការវាយប្រហារនោះបានឡើយ។ វិធីសាស្ត្រមួយដែលអាចមានប្រសិទ្ធភាពក្នុងការត្រួតពិនិត្យដឹងនូវការវាយប្រហារ zero-day គឺតាមរយៈការវិភាគទៅលើសកម្មភាពនូវក្នុងបណ្តាញដែលមានកម្មវិធីមួយចំនួនអាចធ្វើការសិក្សា និងកំណត់បានថាសកម្មភាពណាដែលជាសកម្មភាពត្រឹមត្រូវធម្មតា ហើយសកម្មភាពដែលមិនប្រក្រតីខុសពីសកម្មភាពធម្មតាអាចាត់ទុកបានជាសញ្ហានៃការវាយប្រហារបែប zero-day។

និយាយជារួមមកចំនុចខ្សោយ zero-day គឺមិនដឹងជាមុន ដូចនេះយើងមិនអាចធ្វើការការពារទៅលើចំនុចខ្សោយនោះបានឡើយមុនពេលដែលយើងបានដឹង តែអ្វីដែលយើងអាចធ្វើបានគឺការកាត់បន្ថយហានិភ័យដែលកើតឡើងបាននោះមានដូចខាងក្រោមៈ

- ប្រើប្រាស់នូវបណ្តាញនិម្មិត (virtual local area networks) ដើម្បីធ្វើការបែងចែកផ្នែកមួយចំនួននៃបណ្តាញក្នុងការបញ្ចូននូវចរាចរណ៍ទន្នន័យសំខាន់ៗ (sensitive traffic)

- ប្រើប្រាស់នូវ IPsec ជាមធ្យោបាយសុវត្ថិភាពលើអាសយដ្ឋាន IP គឺជាការធ្វើកូដនីយកម្ម និងកំណត់ការផ្ទៀងផ្ទាត់នៅក្នុងបណ្តាញ (Network)

- ប្រើប្រាស់នូវកម្មវិធីត្រួតពិនិត្យ និងកម្មវិធីការពារ (IDS, IPS) បើទោះបីជាកម្មវិធីទាំងនេះប្រើប្រាស់នូវមូលដ្ឋានហត្ថលេខាជាសញ្ញាណក្នុងការកំណត់ការវាយប្រហារ ហើយមិនមានប្រសិទ្ធភាពការពារពីការវាយប្រហារ zero-day នេះ ប៉ុន្តែវាអាចមានលទ្ធភាពក្នុងការជូនការព្រមានដល់អ្នកការពារអំពីសញ្ញាណនៃការវាយប្រហារដែលអានឈានទៅរកការវាយប្រហារបែប zero-day

- ប្រើប្រាស់នូវមុខងារ ការគ្រប់គ្រងការចូលប្រើបណ្តាញ (network access control) ដើម្បីបង្ការនូវម៉ាស៊ីនកុំព្យូទ័រវាយប្រហារ (rogue machine) ក្នុងការព្យាយាមទទួលបានការភ្ជាប់ទៅកាន់ផ្នែកសំខាន់នៃទិន្នន័យក្នុងប្រព័ន្ធ

- ធ្វើការកំណត់នូវសុវត្ថិភាពរបស់បណ្តាញឥតខ្សែ ដើម្បីការពារពីការវាយប្រហារ

- ធ្វើបច្ចុប្បន្នភាពគ្រប់ប្រព័ន្ធ និងឧបករណ៍បណ្តាញទាំងអស់ ទោះបីជាការធ្វើបច្ចុប្បន្នភាពនោះមិនបានការពារពីការវាយប្រហារ zero-day ក៏ដោយ ហើយនៅពេលដែលមានកំណែប្រែជួសជុលចំនុចខ្សោយ zero-day សូមធ្វើការអាប់ដេតជាបន្ទាប់

- ធ្វើការត្រួតពិនិត្យចំនុចខ្សោយសុវត្ថិភាពជាប្រចាំ ដើម្បីធ្វើការកំណត់ និងជួសជុលទៅលើចំនុចខ្សោយដែលបានរកឃើញ៕

៤. ឯកសារយោង:

- http://searchsecurity.techtarget.com/definition/zero-day-vulnerability

- https://www.fireeye.com/current-threats/what-is-a-zero-day-exploit.html